Qual è oggi il livello di rischio di cybersicurezza dell’Ue nei settori più critici? Ne parla un report della Commissione Ue (SCARICA QUI IL DOCUMENTO) prodotto a seguito della richiesta del Consiglio – contenuta nelle conclusioni del maggio 2022 sulla posizione cibernetica dell’Ue e rivolta alla Commissione, all’Alto rappresentante e al gruppo di cooperazione Nis – di effettuare una valutazione dei rischi e di sviluppare scenari di rischio dal punto di vista della sicurezza informatica in una situazione di minaccia o di possibile attacco contro gli Stati membri o i Paesi partner. Le conclusioni includono 17 suggerimenti su quattro aree di miglioramento per “la postura e la resilienza complessiva dei settori civili dell’elettricità e delle telecomunicazioni in materia di cibersicurezza, intelligenza collettiva, gestione intersettoriale delle crisi e valutazioni di follow-up del rischio”.

IL REPORT

Tlc e energia, la Ue simula 10 scenari cyber e svela la roadmap per la resilienza

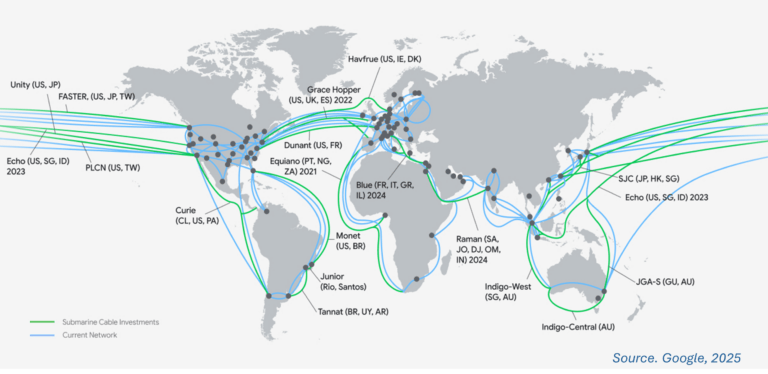

17 le raccomandazioni chiave per aumentare la sicurezza informatica delle reti, incluse quelle sottomarine e satellitari. Dalla condivisione di best practice al rafforzamento della cooperazione, dalla pianificazione delle emergenze alle valutazioni sulle catene di approvvigionamento, è necessario potenziare la protezione delle infrastrutture strategiche

Continua a leggere questo articolo

Aziende

Argomenti

Canali